linux 系统调用 劫持,二、系统调用劫持原理

时间:2024-11-14 来源:网络 人气:

Linux 系统调用劫持:原理、方法与风险分析

Linux 系统调用是操作系统与用户程序之间的接口,它允许用户程序请求操作系统提供的服务。系统调用劫持是指攻击者通过修改系统调用表,将原本的系统调用指向自己的函数,从而实现对系统资源的非法访问或控制。本文将介绍 Linux 系统调用劫持的原理、方法以及风险分析。

二、系统调用劫持原理

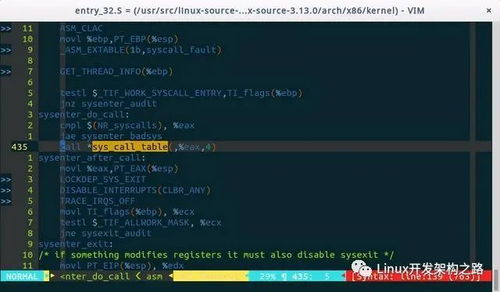

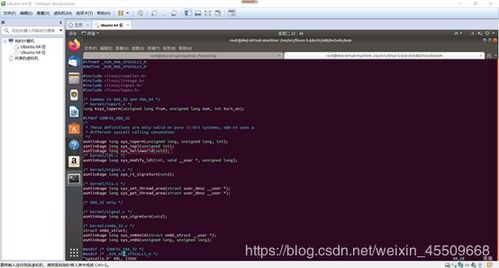

在 Linux 操作系统中,系统调用表是一个包含所有系统调用函数指针的数组。当用户程序请求系统服务时,会通过系统调用号索引系统调用表,找到对应的函数并执行。攻击者可以通过以下方式实现系统调用劫持:

修改系统调用表:直接修改系统调用表中的函数指针,使其指向攻击者的函数。

修改中断处理程序:通过修改中断处理程序,将系统调用中断(如 int 0x80)重定向到攻击者的函数。

使用钩子技术:在系统调用执行过程中,插入攻击者的函数,实现对系统调用的劫持。

三、系统调用劫持方法

1. 修改系统调用表

在 Linux 2.4 内核版本中,系统调用表被导出,攻击者可以直接修改系统调用表来实现劫持。但在 2.6 内核版本之后,系统调用表不再被导出,攻击者需要通过其他方法获取系统调用表地址。

2. 修改中断处理程序

攻击者可以通过修改中断处理程序,将系统调用中断(如 int 0x80)重定向到自己的函数。这种方法在 Linux 2.6 内核版本中较为常见。

3. 使用钩子技术

钩子技术是一种在系统调用执行过程中插入攻击者函数的方法。攻击者可以在系统调用执行前后插入自己的函数,实现对系统调用的劫持。

四、系统调用劫持风险分析

系统调用劫持存在以下风险:

安全风险:攻击者可以通过系统调用劫持获取系统资源,如文件、网络等,对系统安全造成威胁。

稳定性风险:系统调用劫持可能导致系统不稳定,甚至崩溃。

性能风险:系统调用劫持会增加系统调用处理时间,降低系统性能。

五、防范措施

为了防范系统调用劫持,可以采取以下措施:

限制内核模块权限:对内核模块进行严格的权限控制,防止恶意模块加载。

监控系统调用:对系统调用进行监控,及时发现异常调用。

使用安全内核:使用经过安全加固的内核,降低系统调用劫持风险。

系统调用劫持是 Linux 系统安全中的一种重要威胁。了解系统调用劫持的原理、方法和风险,有助于我们更好地防范此类攻击。在实际应用中,应采取有效措施,确保系统安全稳定运行。

相关推荐

教程资讯

教程资讯排行